Les mécanismes d’authentification et d’autorisation sécurisés sont essentiels pour protéger les informations sensibles. Les jetons Web JSON (JWT) sont un mécanisme qui a gagné en popularité.

Les JWT constituent un moyen sûr et efficace d’authentification, d’autorisation et de transmission d’informations. Ils constituent une base solide pour la création d’applications web et d’API sécurisées.

Introduction aux JWT

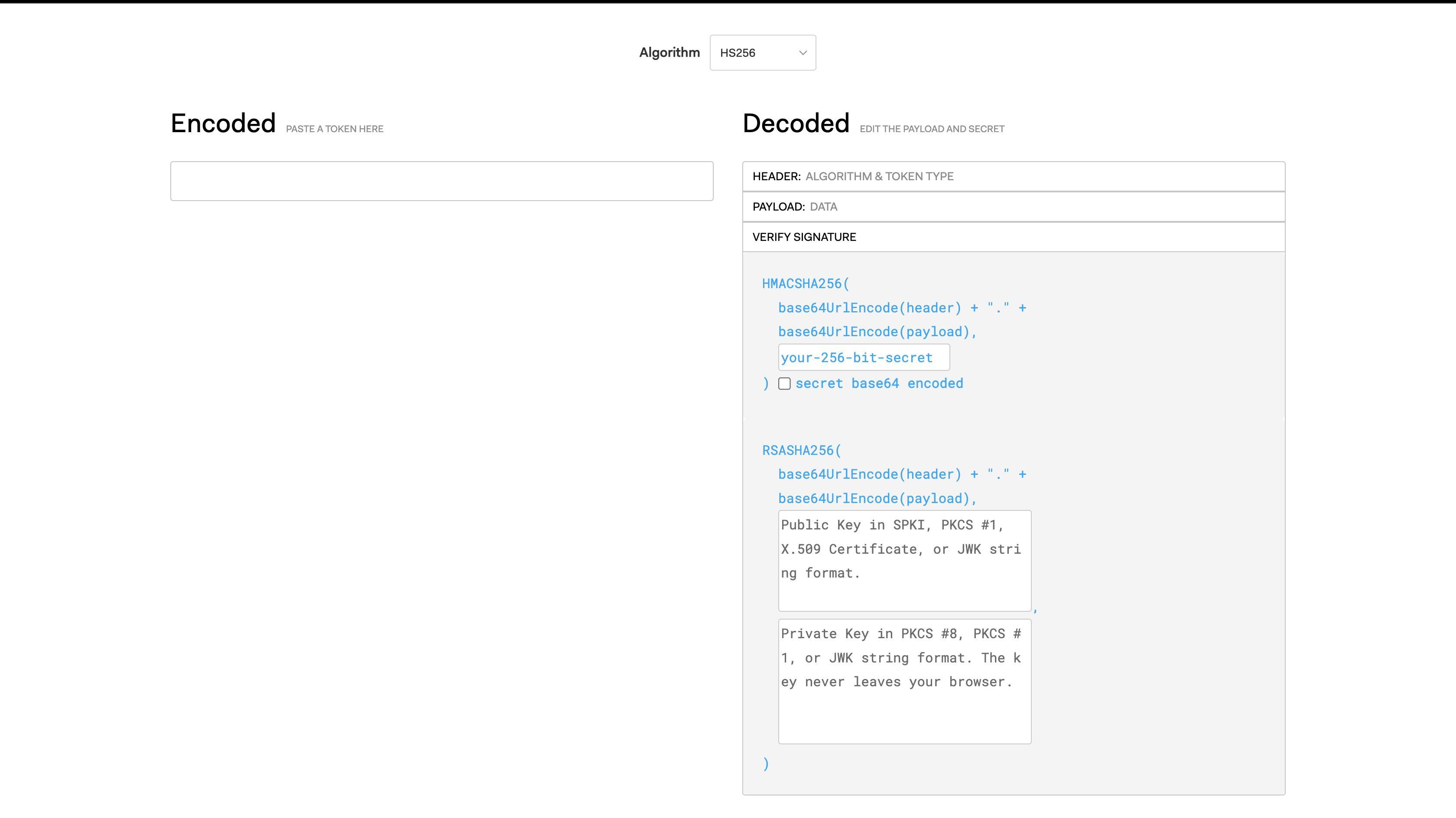

Les JWT sont des structures de données autonomes que deux parties peuvent utiliser pour transférer des informations. Les JWT se composent de trois parties distinctes : un en-tête, une charge utile et une signature. Chaque partie sert un objectif spécifique en garantissant l’intégrité et l’authenticité du jeton.

- L’en-tête en-tête contient des métadonnées sur le type de jeton et l’algorithme de signature. Il aide le destinataire à déterminer comment valider et traiter le jeton.

- Le charge utile contient les données ou les demandes de transmission. Les revendications peuvent inclure des informations sur l’utilisateur, les rôles, les autorisations et les métadonnées nécessaires. Il est important de noter que la charge utile est publiquement visible, et qu’il convient donc de ne pas stocker de données sensibles sans les chiffrer correctement.

- Le signature combine l’en-tête codé, la charge utile et une clé secrète privée du serveur. Elle garantit l’authenticité et l’intégrité du jeton.

Pourquoi les JWT ?

Voici les principales raisons pour lesquelles les JWT sont devenus un élément fondamental du développement web moderne :

- Les JWT sont sans état et évolutifs. Les JWT sont sans état, contrairement aux mécanismes d’authentification traditionnels basés sur une session. Ils ne nécessitent pas de stockage côté serveur ni de gestion de session. Il est donc plus facile de faire évoluer les applications et de répartir la charge de travail entre les serveurs.

- Compatibilité inter-domaines. Vous pouvez utiliser les JWT dans différents domaines ou sous-domaines. Ils sont idéaux pour construire des systèmes distribués où l’authentification s’étend à de nombreux services.

- Sécurité renforcée. Grâce aux signatures numériques, les JWT offrent un niveau de sécurité élevé en garantissant la validité du jeton. En outre, les JWT limitent l’exposition des données en ne stockant que les informations nécessaires dans la charge utile.

- Les JWT sont légers et efficaces. Les JWT sont compacts et efficaces. Ils sont donc idéaux pour les applications mobiles ou les scénarios où la bande passante est limitée.

Le processus de mise en œuvre des JWT

Vous devrez suivre les étapes suivantes pour appliquer les JWT dans votre application :

- Générer le jeton. Lorsque l’authentification de l’utilisateur est réussie, le serveur génère un JWT. Le JWT combine l’en-tête, la charge utile et la clé secrète. Le serveur envoie le jeton résultant au client.

- Stockage des jetons. Le client stocke le jeton en toute sécurité. Le client peut stocker les JWT sur un support local ou sur des mécanismes de stockage sécurisés sur la plateforme.

- Envoi du jeton. Pour les requêtes nécessitant une authentification, le client inclut le JWT dans les en-têtes de la requête ou en tant que paramètre. Le serveur vérifie le jeton et extrait les informations nécessaires de la charge utile.

- Expiration et renouvellement du jeton. Les JWT peuvent avoir une date d’expiration incluse dans la charge utile. Le client peut demander un jeton rafraîchi en utilisant un mécanisme de jeton rafraîchi pour gérer les jetons expirés.

En mettant en œuvre ces étapes, vous pouvez exploiter la puissance des JWT pour créer des applications web sécurisées et évolutives.

Cas d’utilisation et implémentations des JWTs

Les JWTs révolutionnent le paradigme de la sécurité. Voici quelques domaines et cas d’utilisation des JWT.

- Authentification de l’utilisateur. Les JWT sont très utilisés pour l’authentification des utilisateurs dans les applications web. Le serveur peut identifier et authentifier l’utilisateur en toute sécurité pour les demandes ultérieures. La nature sans état des JWTs élimine le besoin de stockage de session, ce qui améliore l’évolutivité.

- Signature unique (SSO). Les JWT sont excellents pour mettre en œuvre l’authentification unique entre les systèmes. Une fois qu’un utilisateur s’est connecté à une application, vous pouvez générer un JWT pour lui permettre d’accéder à d’autres systèmes intégrés. Cela simplifie l’expérience de l’utilisateur tout en garantissant un contrôle d’accès sécurisé.

- Communication sécurisée. Les JWT peuvent sécuriser la communication entre les microservices ou les API. Les services peuvent autoriser les demandes sans dépendre d’un serveur d’authentification centralisé. Cette décentralisation améliore l’évolutivité et réduit la charge sur les ressources du réseau.

- Authentification sans mot de passe. Les JWT permettent une authentification sans mot de passe, ce qui améliore le confort et la sécurité des utilisateurs. Vous pouvez émettre des JWT par courrier électronique ou par SMS pour vérifier l’identité de l’utilisateur sans mot de passe et réduire le risque de vol de données d’identification.

Considérations sur la sécurité des JWT

La sécurité des JWT repose sur des mécanismes robustes de validation des jetons. Ces mécanismes comprennent la vérification de la signature, la sélection de l’algorithme, l’horodatage et la vérification de l’émetteur.

Protection des JWT contre la falsification et l’altération

Signez vos JWT avec des algorithmes cryptographiques solides tels que HMAC ou RSA. Vérifiez la signature lors de la validation du jeton pour vous assurer qu’il est sûr et valide. Stockez également la clé secrète que vous utilisez pour signer les JWT afin de les protéger contre tout accès non autorisé. Mettez en œuvre des pratiques de rotation et de stockage sécurisé des clés.

Prévention des vulnérabilités courantes en matière de sécurité des JWT

Ajoutez un délai d’expiration à vos JWT et rejetez les jetons expirés pour éviter les abus. Les JWT peuvent inclure une audience (aud claim) qui spécifie le destinataire prévu du jeton. Vérifiez si l’audience correspond à la valeur attendue afin d’éviter toute utilisation non autorisée. Mettez en œuvre des JWT pour révoquer ou mettre sur liste noire les jWT en cas de suspicion de compromission ou d’utilisation non autorisée.

Considérations de sécurité supplémentaires

Envoyez vos JWT sur des canaux sécurisés tels que HTTPS pour éviter l’écoute ou l’interception du jeton. Limitez la taille de votre charge utile au minimum afin de réduire le risque d’exposition des informations sensibles. Stockez les données sensibles sur le serveur et récupérez-les si nécessaire. Validez et désinfectez les JWT après leur création pour éviter les injections et autres attaques.

Alternatives populaires à JWT

Avant et après les JWT, il existe d’autres mesures d’authentification et d’autorisation. Voici quelques alternatives aux JWT, en fonction des spécifications de votre application.

Sessions avec état

Une alternative traditionnelle aux JWT est la session avec état, où le serveur conserve les données de la session. Les sessions côté serveur permettent un contrôle granulaire de la gestion des sessions, mais peuvent poser des problèmes d’évolutivité. En outre, elles sont susceptibles de faire l’objet d’attaques spécifiques.

OAuth 2.0

OAuth 2.0 est un protocole d’authentification adopté qui permet aux utilisateurs d’accorder un accès limité à leurs ressources à des applications tierces. Il utilise des jetons pour l’authentification des demandes et un cadre pour l’authentification et l’autorisation. L’extensibilité d’OAuth 2.0 convient aux scénarios nécessitant un accès précis.

OpenID Connect

OpenID Connect (OIDC) s’appuie sur OAuth 2.0 et ajoute une couche d’identité qui fournit un moyen standardisé d’authentifier les utilisateurs. Il introduit des jetons d’identification contenant des informations sur l’utilisateur. Ces informations servent également à vérifier l’identité de l’utilisateur. OIDC est un excellent choix lorsque la fédération d’identité et les capacités d’authentification unique (SSO) sont essentielles.

SAML

Le langage SAML (Security Assertion Markup Language) est une norme basée sur XML pour l’échange de données d’authentification et d’autorisation. SAML permet une authentification fédérée. Cela permet aux utilisateurs d’accéder à plusieurs applications à l’aide d’un seul ensemble d’informations d’identification.

SAML offre des fonctions de sécurité robustes, mais sa dépendance à l’égard du langage XML pose des problèmes.

De nombreux langages et frameworks prennent en charge les JWTs

La mise en œuvre efficace des JWT permet d’améliorer considérablement la sécurité et l’évolutivité des applications web. Vous pouvez mettre en œuvre l’authentification JWT dans de nombreux langages, y compris Python. Il existe un support robuste pour l’authentification des utilisateurs dans les applications Flask avec les JWTs.